Pré-requisitos:

- Acesso administrativo ao senhasegura para criar um provedor de acesso;

- Comunicação do senhasegura com a Azure;

- Comunicação da Azure com o senhasegura para requisição do Token e provisionamento de usuários na API do SCIM;

- Ter um aplicativo empresarial na Azure;

- Grupos da Azure devem ter exatamente o mesmo nome que grupos de USUÁRIOS do senhasegura. Não inseria espaços no nome;

- Funções da Azure devem ter exatamente o mesmo nome que papeis (ou roles) do senhasegura. Não inseria espaços no nome;

- O senhasegura deve ter um DSN com certificado válido publicado;

- Alterar a URL do sistema.

Documentação base:

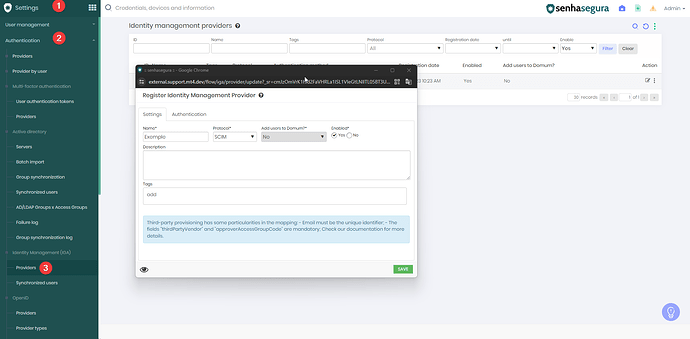

1. Crie um provedor “Identity Management”.

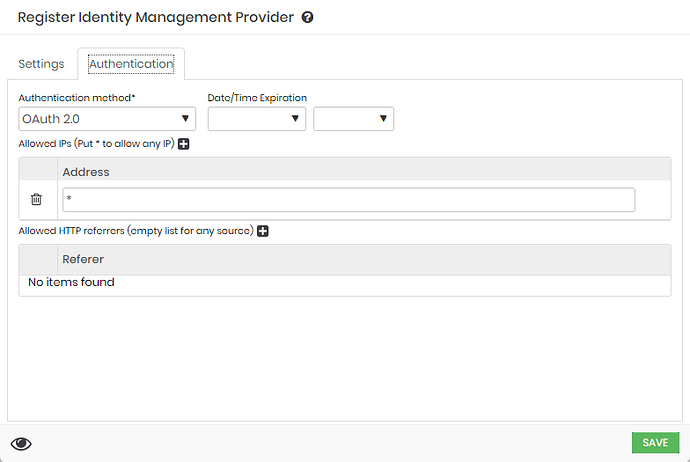

Na aba Autenticação insira os IPs de origem permitidos. Nesta demonstração iremos abranger tudo. Valide isto em seu ambiente produtivo.

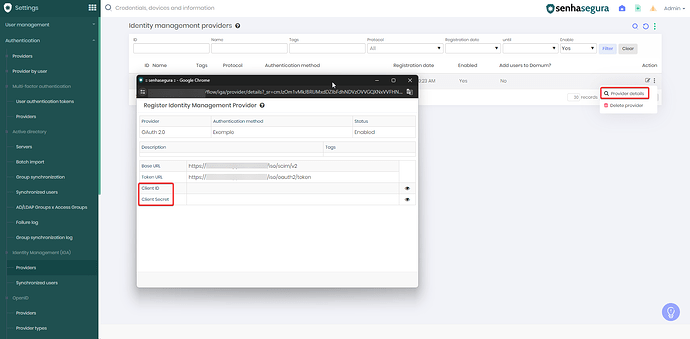

Após criar o provedor, colete os dados de Client ID e Secret, usaremos ele em breve.

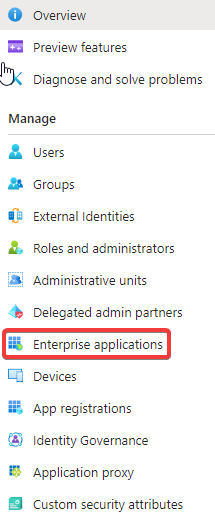

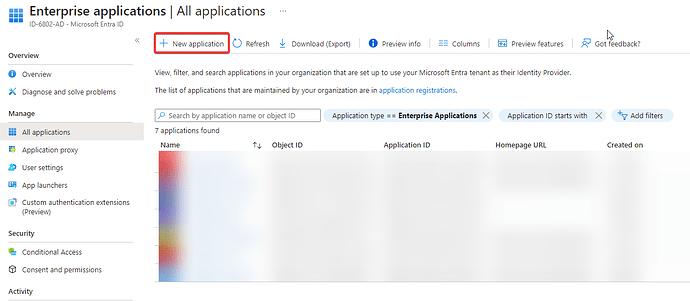

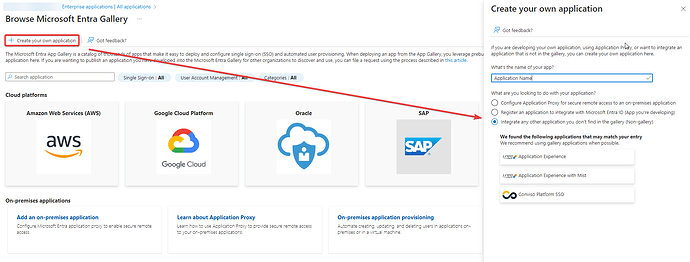

2. Crie uma aplicação empresarial caso ainda não tenha uma.

2.1. Acesse o “Microsoft Entra ID”.

2.2. Crie o aplicativo empresarial.

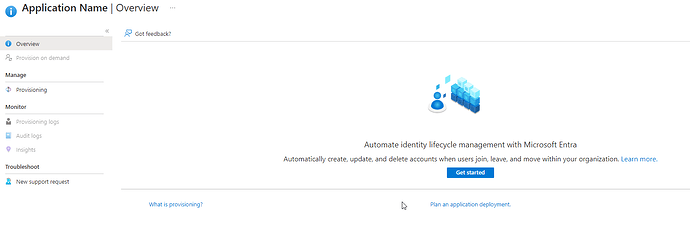

3. Acesse a aba “Provisioning” de sua aplicação empresarial e clique em “introdução” para criar seu provisionamento.

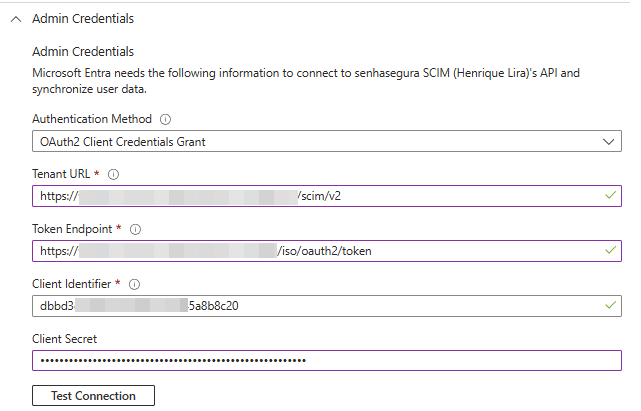

Selecione o modo de provisionamento e expanda a aba “Admin Credentials”.

O Método de Autenticação será “OAuth 2.0 client credentials grant”.

E configure as demais informações de autenticação conforme os campos disponibilizados no provedor Segura®:

| Segura® | Azure |

|---|---|

| Base URL | Tenant URL |

| Token URL | Token Endpoint |

| Client ID | Client Identifier |

| Client Secret | Client Secret |

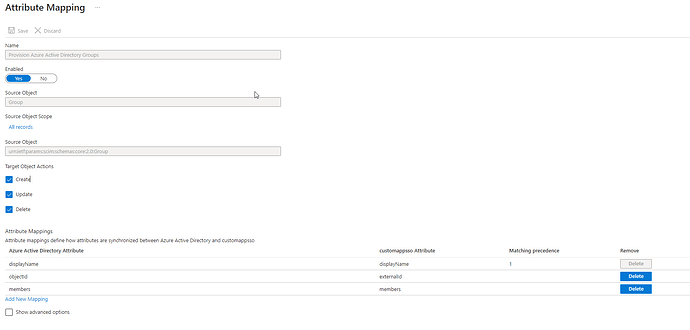

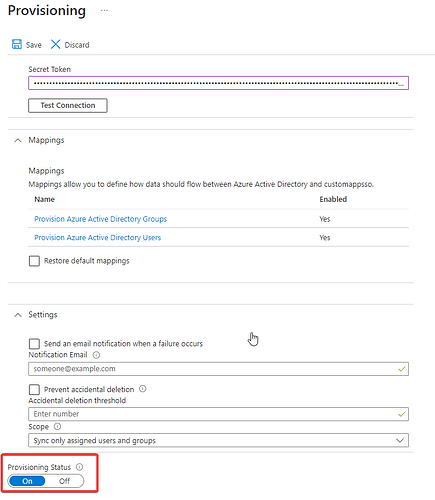

4. Configure os mappings de Grupos.

Após conclusão do passo 3, expanda a opção “Mappings” e clique em “Provision Azure Active Directory Groups”.

Configure conforme abaixo e salve:

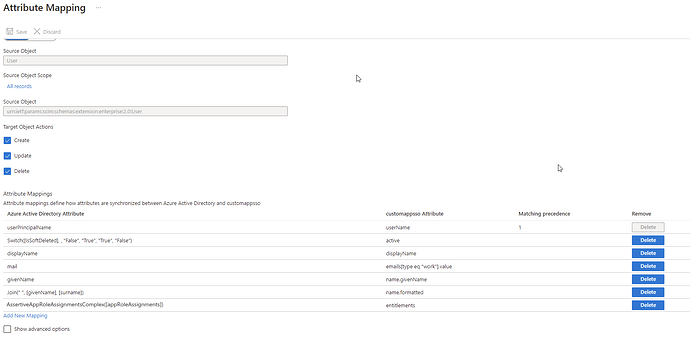

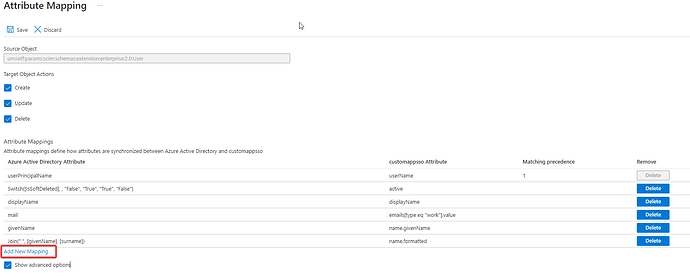

5. Configure os mappings de Usuários.

Após conclusão do passo 4, clique em “Provision Azure Active Directory Users”.

Apenas os atributos abaixo são necessários:

Caso o atributo “AssertiveAppRoleAssignmentsComplex([appRoleAssignments])” não exista, será necessário criá-lo.

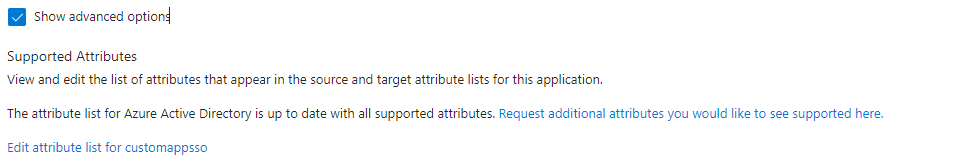

Para isso, clique em “Show advanced options” e “Edit attribute list for customappsso”.

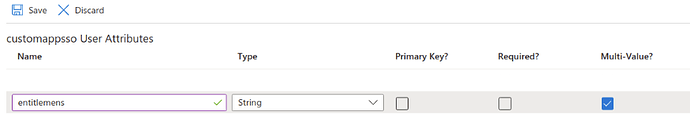

Adicione um novo atributo conforme abaixo e salve.

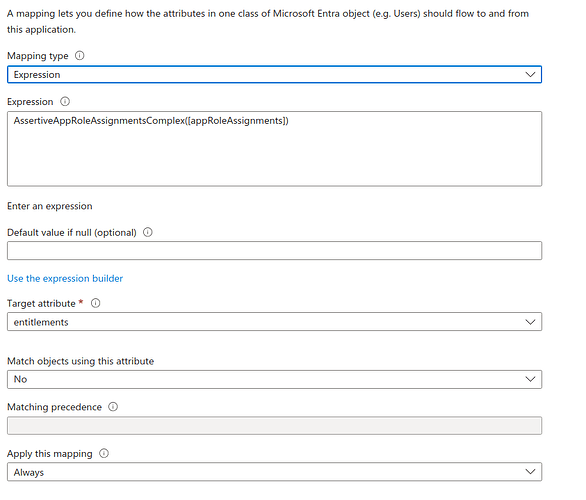

Após isso, volte para a tela de Mapping e clique em “Add New Mapping”.

Mude o “Mapping type” para “Expression” e no campo respectivo, insira:

AssertiveAppRoleAssignmentsComplex([appRoleAssignments])

Em “Target attribute” selecione “entitlements.value” e salve.

Salve o Mappings de provisionamento e volte para a tela inicial da configuração do provisionamento.

6. Habilite o provisionamento.

A partir deste momento, o provisionamento será executado e irá sincronizar os usuários da Azure AD ao senhasegura.

Sobre a sincronização: O grupo do usuário na Azure deverá ter o mesmo nome que o Grupo de Usuários do senhasegura, sem espaços e acentuações.

Sobre os papéis ou roles: A função atribuída ao usuário no Azure AD deverá ter o mesmo nome que um Papel no senhasegura, sem espaços e acentuações.

Para que o usuário da Azure autentique no senhasegura, será necessário criar uma nova integração com o SAML, para isto, siga o passo a passo abaixo.