Requisitos: Active Directory Domain Services configurado.

Instalação e Configuração da Autoridade de Certificação (Certification Authority)

-

Instale o Active Directory Certificate Services:

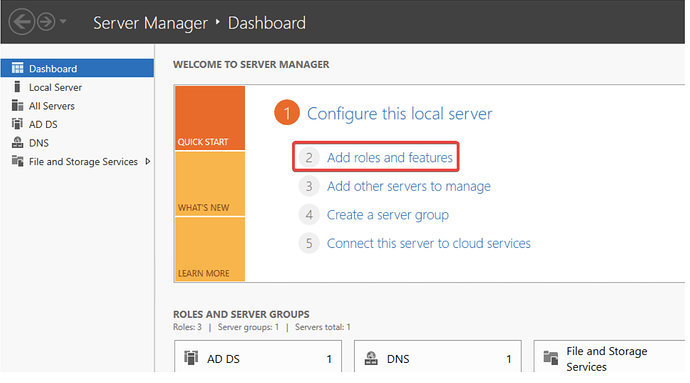

- Na máquina Windows Server, abra o Server Manager → Add Roles and Features.

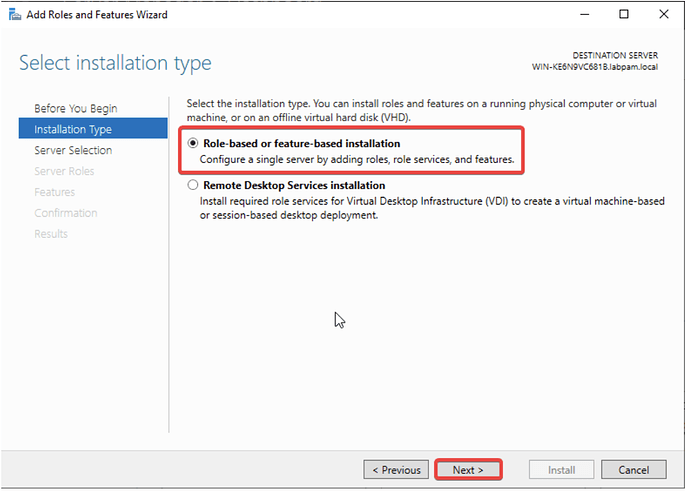

- Clique em Next até chegar à opção “Role-based or feature-based installation”, selecione-a e clique em Next.

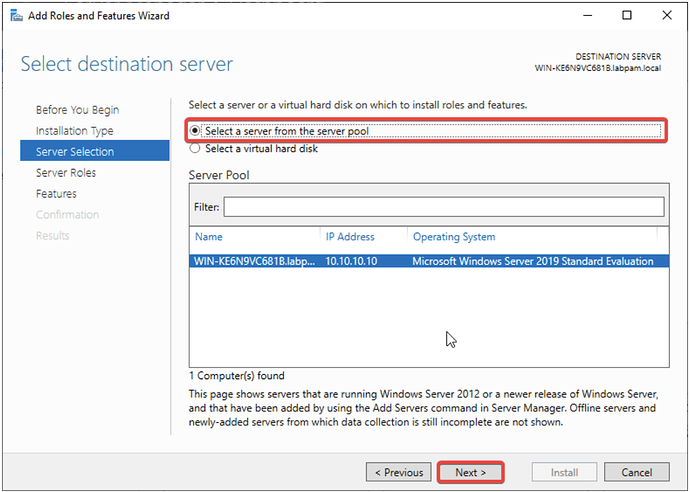

- Escolha seu servidor LDAP na lista e clique em Next.

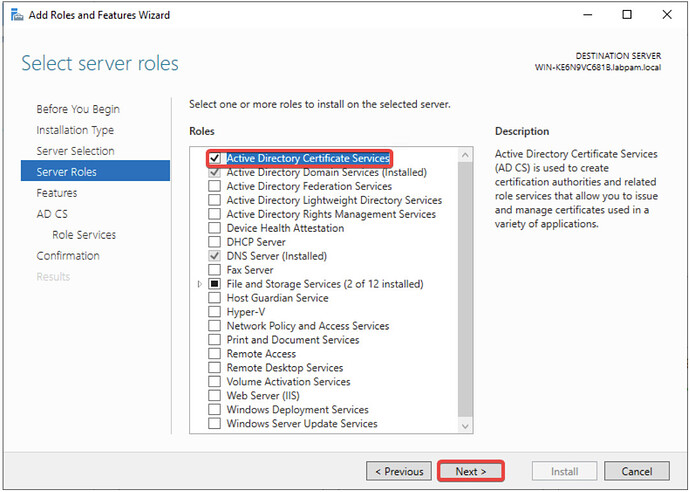

- Marque a opção Active Directory Certificate Services, confirme as dependências clicando em Add Features e clique em Next.

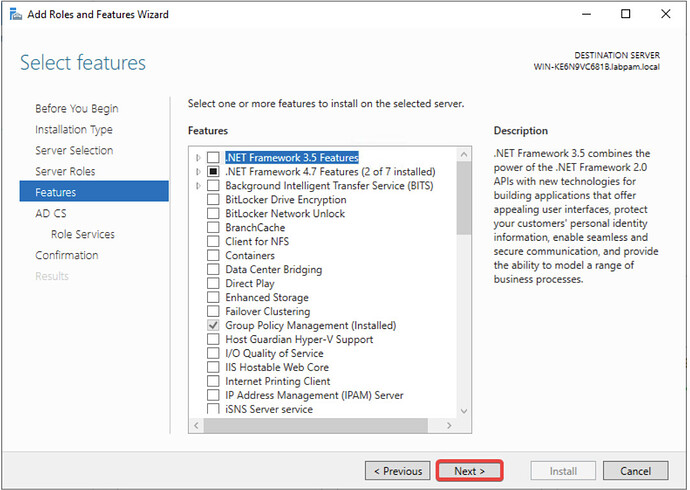

- Sem selecionar nada na lista de Recursos, clique em Next.

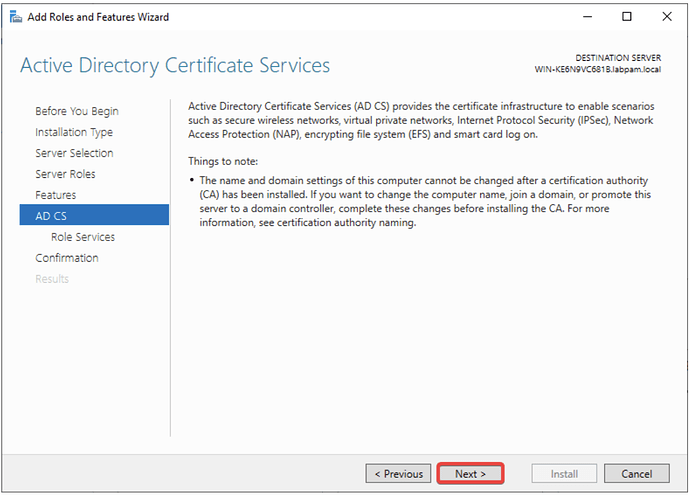

- Em “Active Directory Certificate Services (AD CS)”, clique em Next.

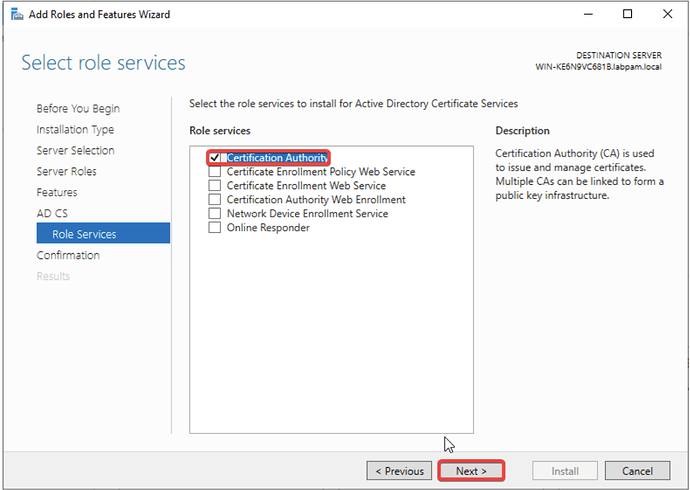

- Marque Certification Authority e clique em Next

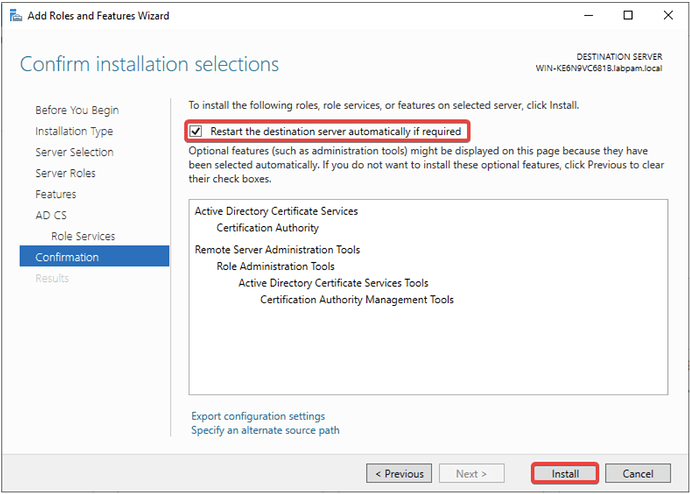

- Confirme a reinicialização automática, se solicitado, e clique em Install.

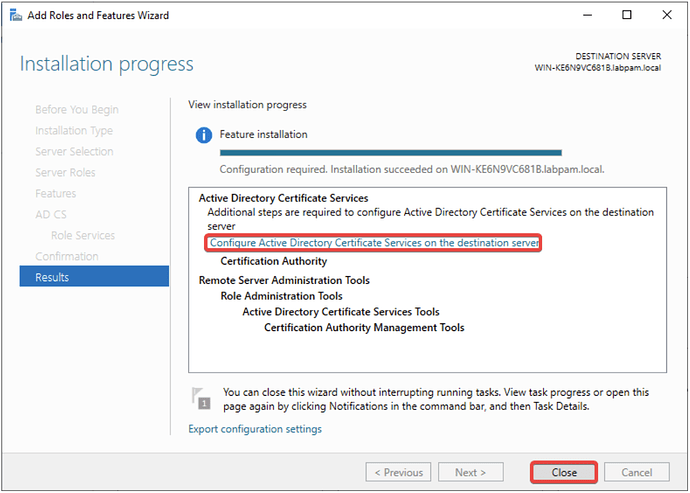

- Clique em Configure Active Directory Certificate Services on Destination Server e depois em Close.

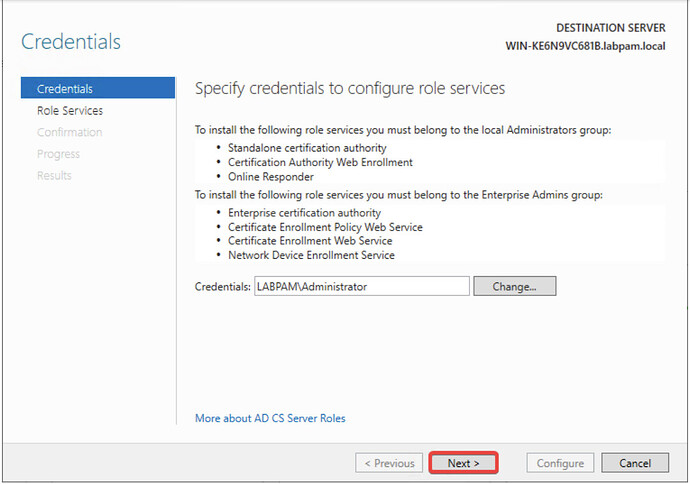

- Certifique-se de que o usuário atual pertence ao grupo local Administrators. Clique em Next.

Recomendação: Use o usuário Administrator.

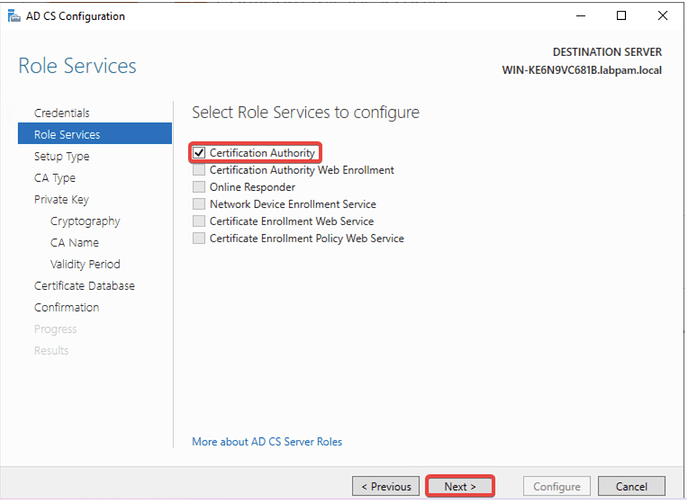

- Marque Certification Authority e clique em Next.

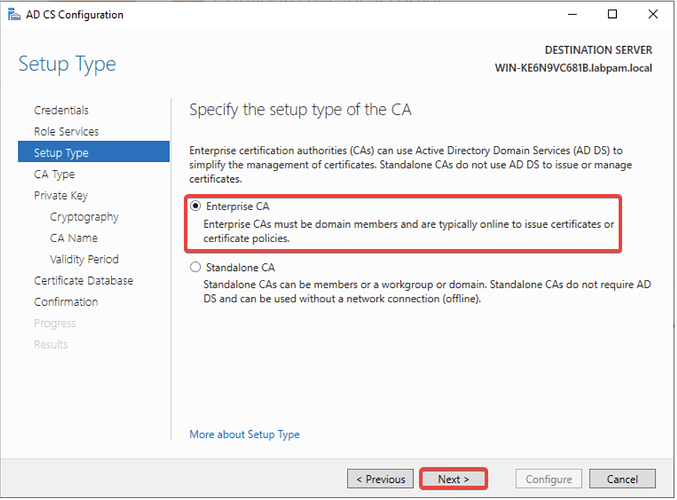

- Escolha Enterprise CA e clique em Next.

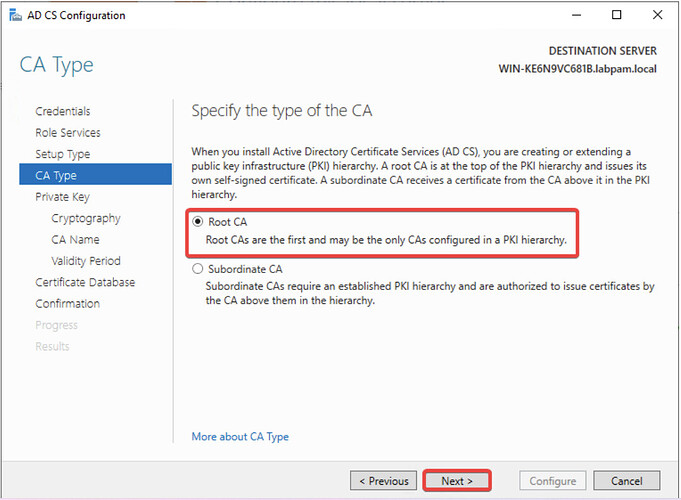

- Marque Root CA e clique em Next.

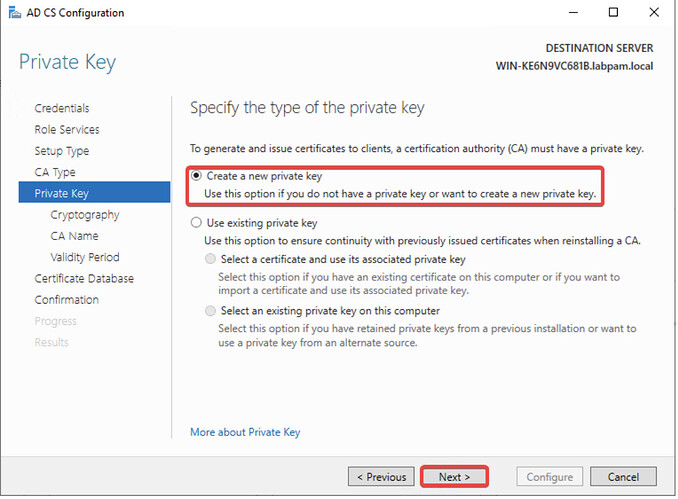

- Selecione Create a new private key e clique em Next.

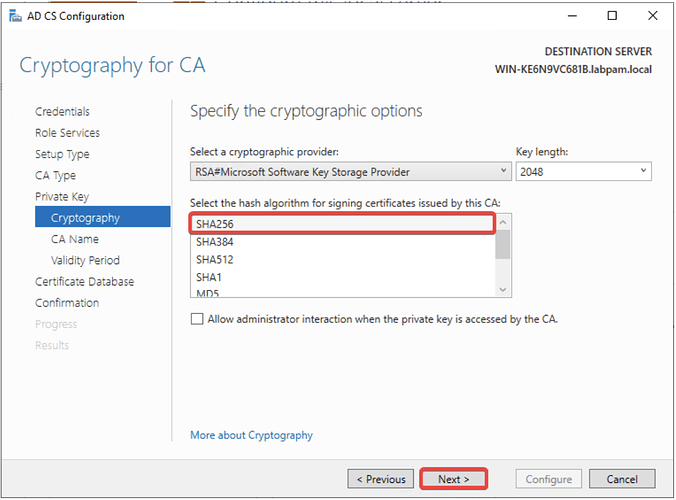

- Escolha o algoritmo de hash SHA256 e clique em Next.

Recomendação: Use o algoritmo de hash mais recente disponível.

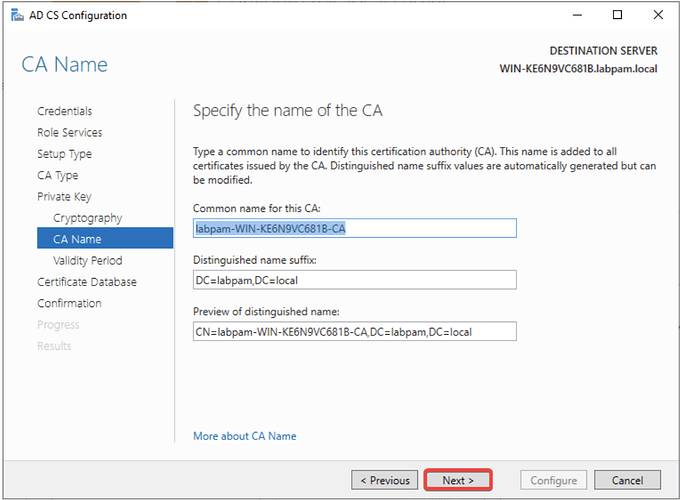

- Clique em “Next” novamente.

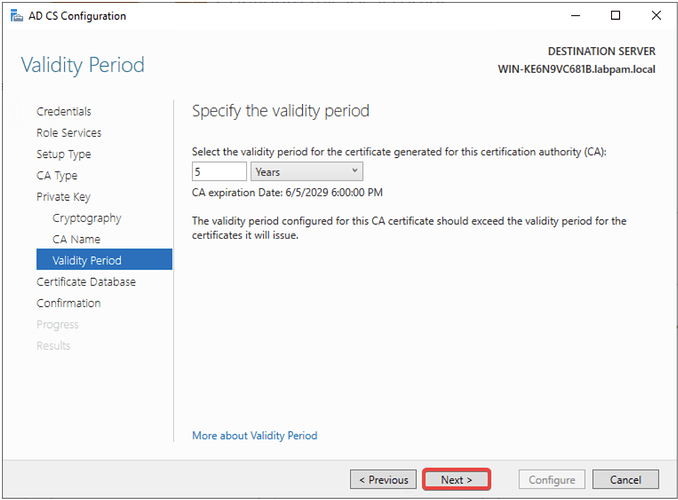

- Especifique a validade do certificado (padrão de 5 anos) e clique em Next.

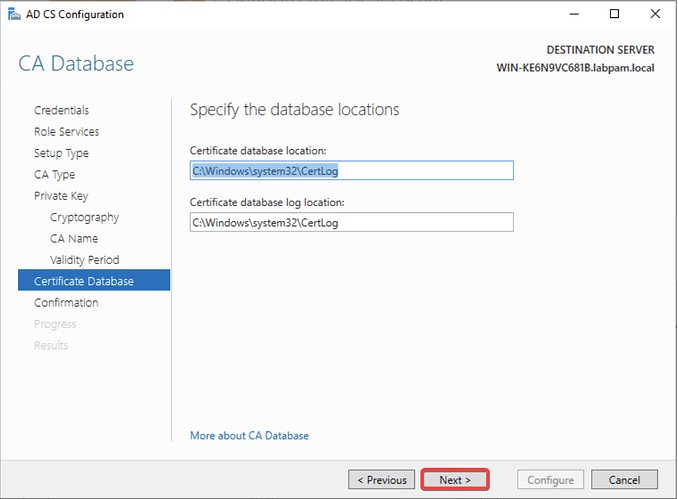

- Selecione o local do banco de dados padrão da CA e clique em Next.

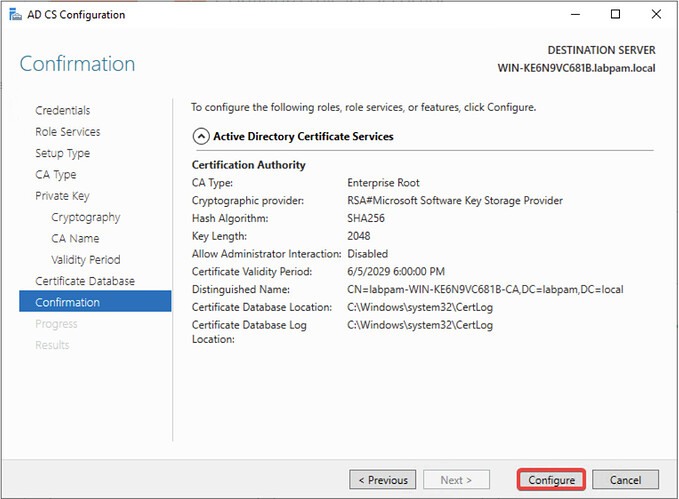

- Para confirmar, clique em Configure.

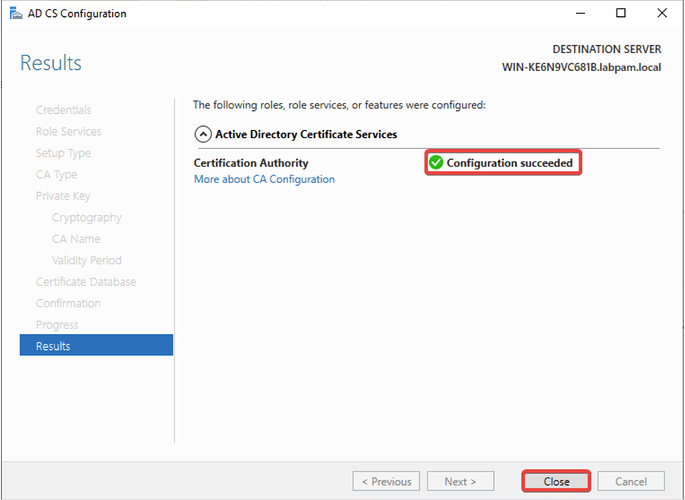

- Ao final, clique em Close.

- Na máquina Windows Server, abra o Server Manager → Add Roles and Features.

-

Criação de Template de Certificado:

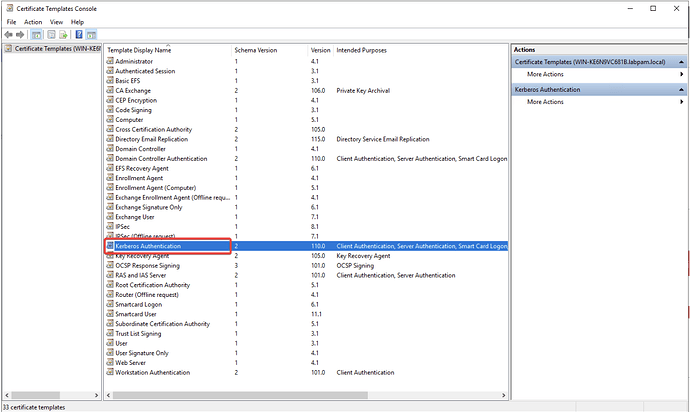

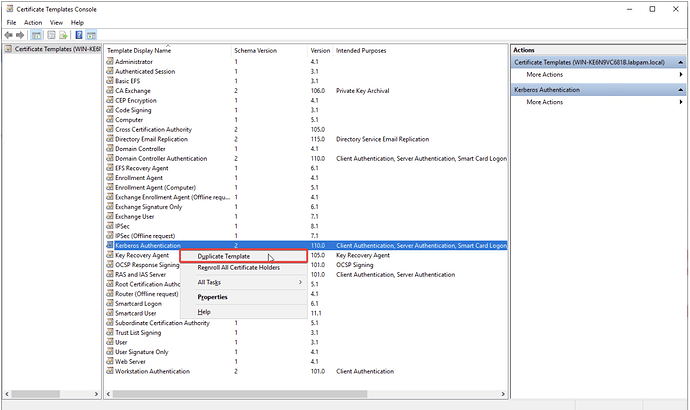

- Pressione Windows Key + R e rode o comando ‘certtmpl.msc’.

- Encontre o template Kerberos Authentication, clique com o botão direito e selecione Duplicate Template.

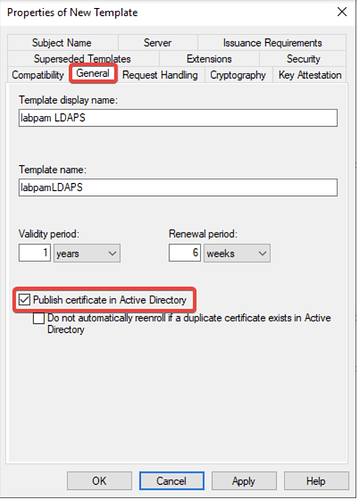

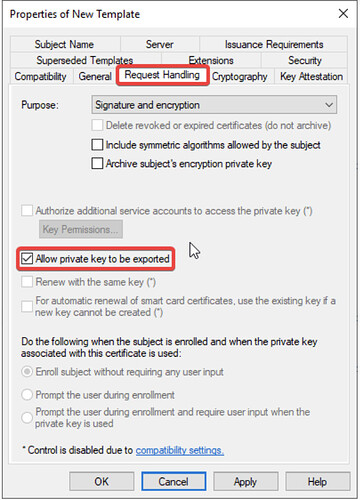

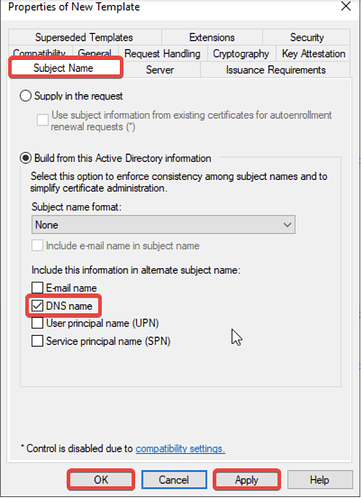

- Na janela “Properties of New Template”, configure de acordo com seus requisitos.

- Na aba General, habilite a opção Publish certificate in Active Directory.

- Na aba Request Handling, marque Allow private key to be exported.

- Na aba Subject Name, selecione o formato DNS Name, e clique em Apply e OK.

- Pressione Windows Key + R e rode o comando ‘certtmpl.msc’.

-

Emissão do Template do Certificado:

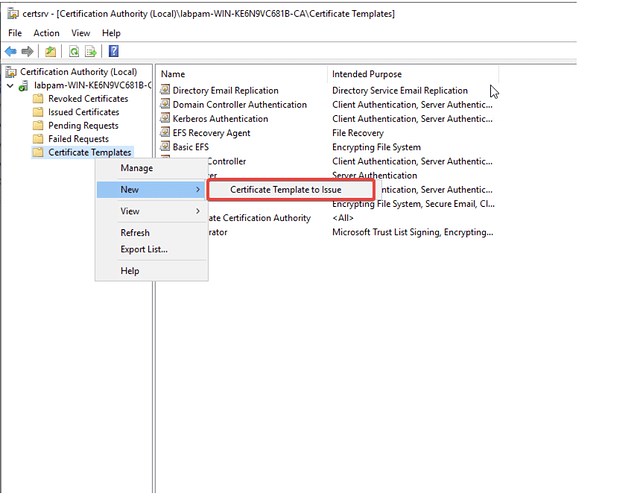

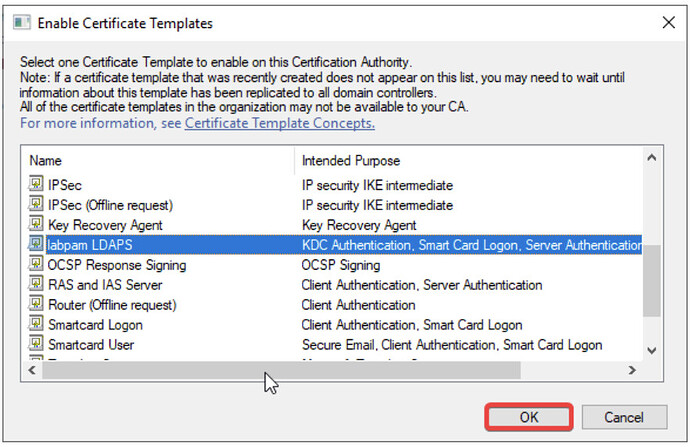

- No menu Iniciar digite Certification Authority, após abrir, clique com o botão direito em Certificate Templates e selecione New → Certificate Template to Issue.

- Selecione seu template criado recentemente e clique em OK.

- No menu Iniciar digite Certification Authority, após abrir, clique com o botão direito em Certificate Templates e selecione New → Certificate Template to Issue.

-

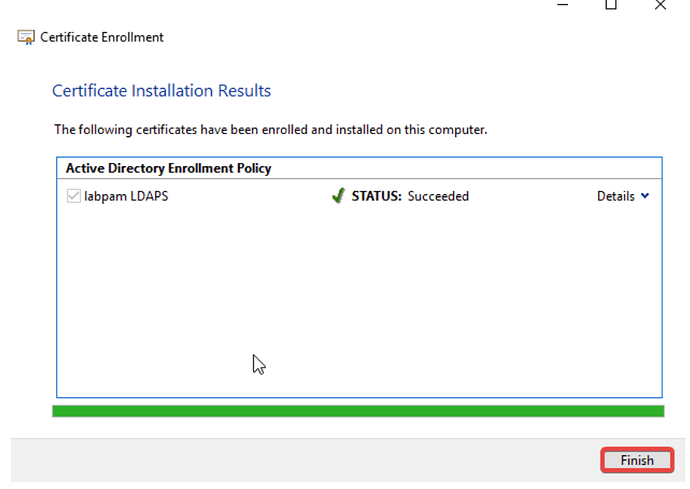

Solicitação de Novo Certificado:

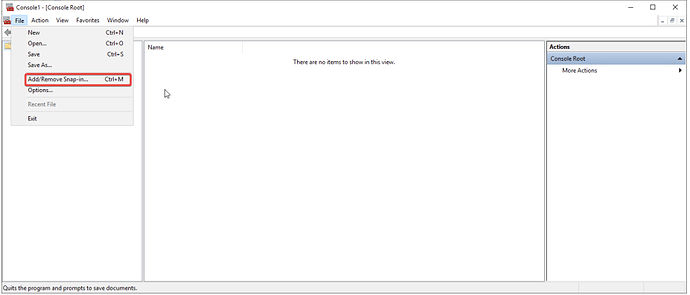

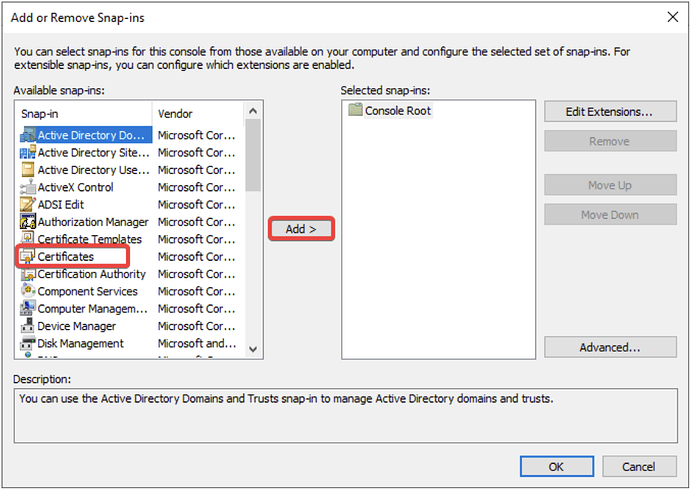

- Pressione Windows Key + R, rode o comando mmc, vá para File → Add/Remove Snap-in.

- Selecione Certificates, clique em Add.

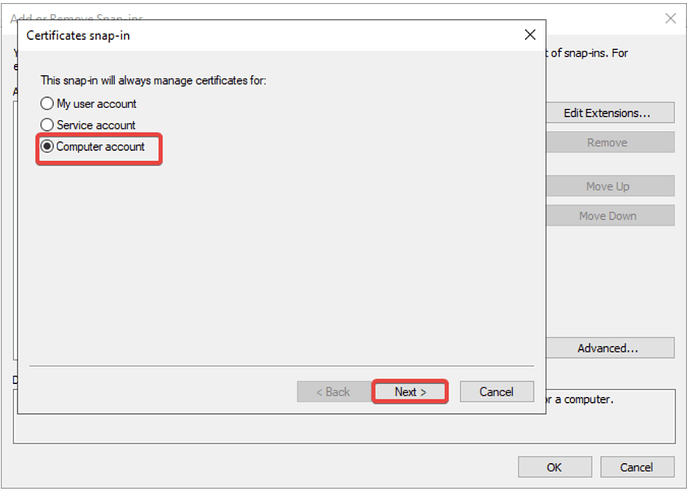

- Escolha Computer account e clique em Next.

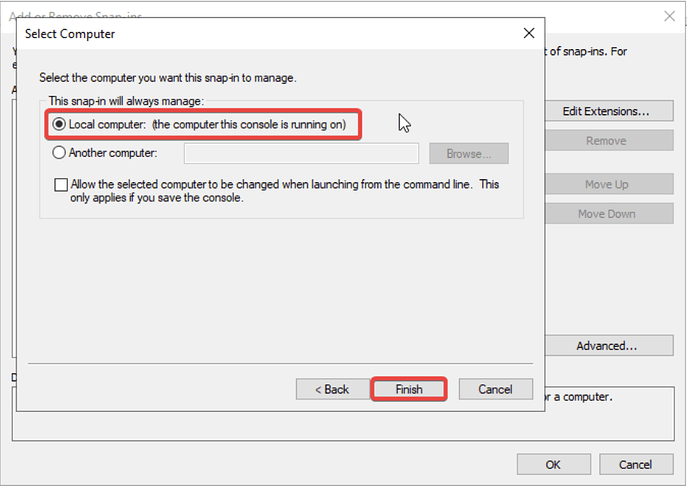

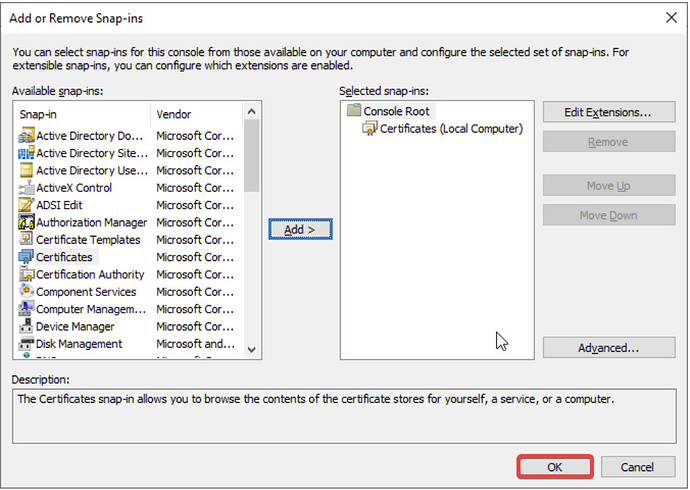

- Selecione Local computer e clique em Finish. Clique em OK.

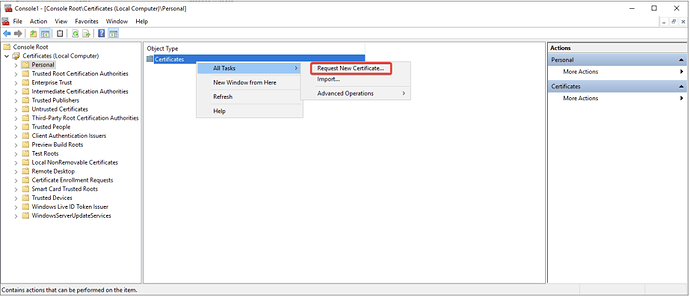

- No Console, vá para Certificates (Local Computer) > Personal, clique com o botão direito em Certificates, selecione All Tasks e clique em Request New Certificate.

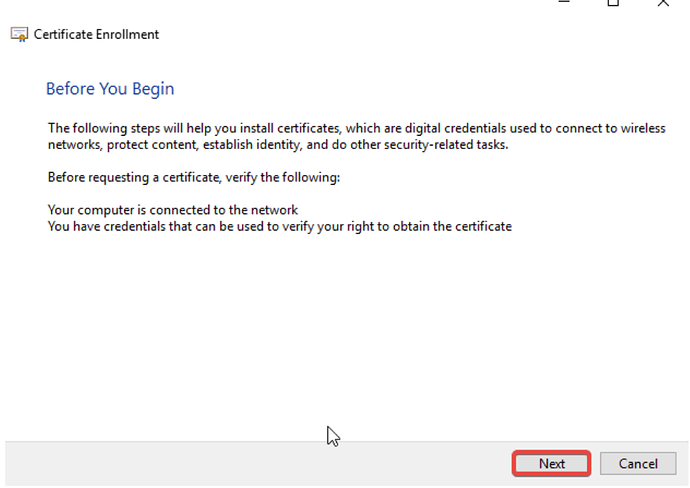

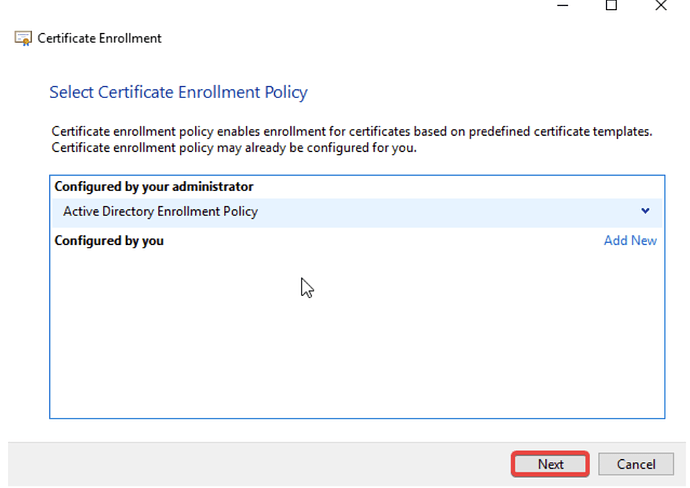

- Clique em Next, e novamente em Next.

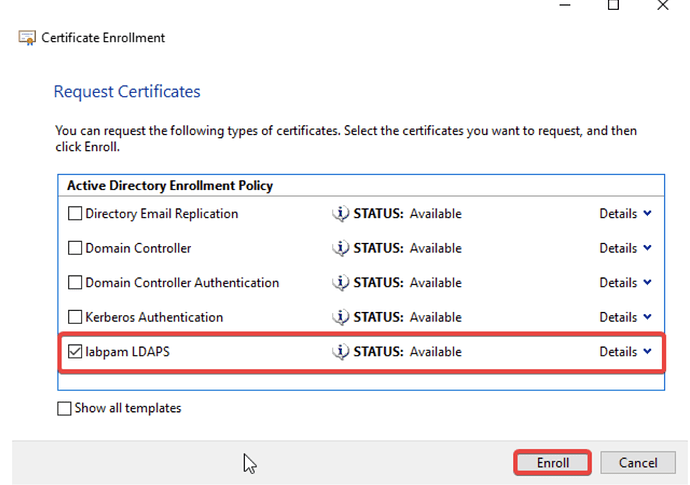

- Selecione seu certificado e clique em Enroll. Clique em Finish.

- Pressione Windows Key + R, rode o comando mmc, vá para File → Add/Remove Snap-in.

-

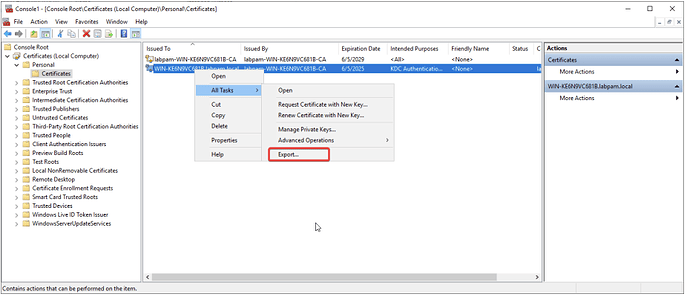

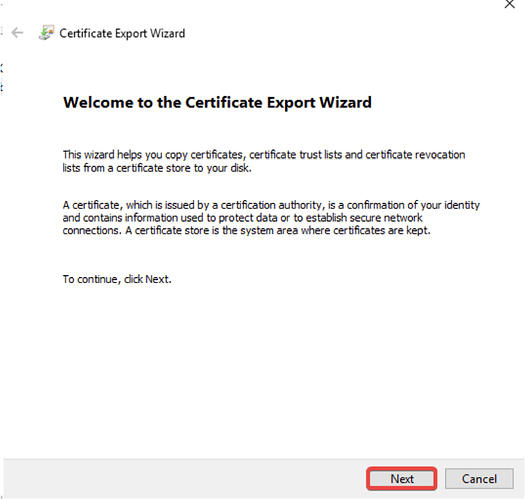

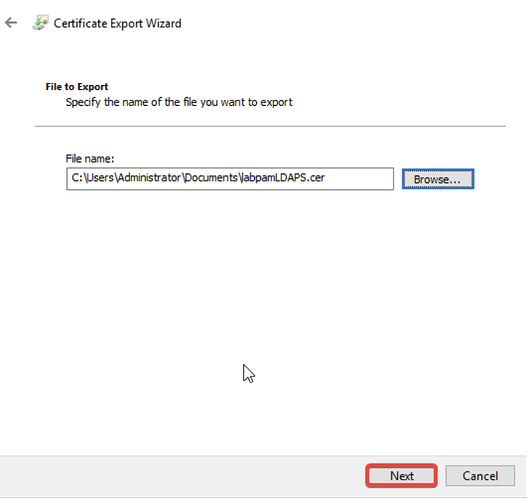

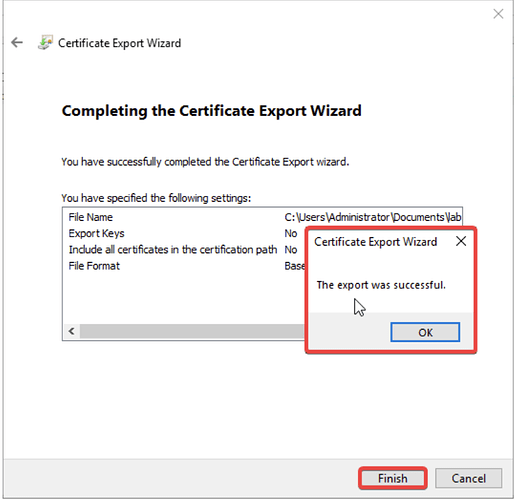

Exportação do Certificado:

- Clique com o botão direito no certificado recém gerado, selecione All Tasks → Export.

- Clique em Next.

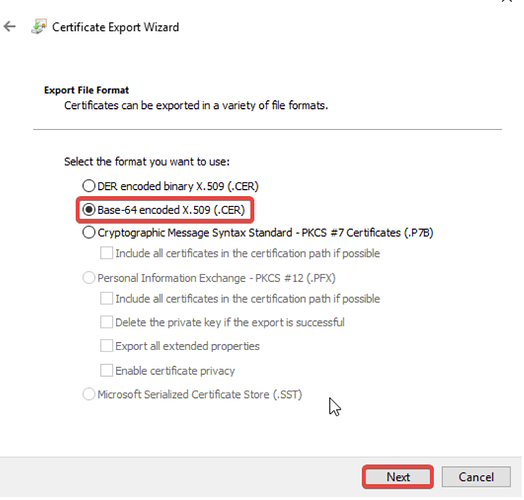

- Marque Do not export the private key e clique em Next.

- Escolha o formato de arquivo Base-64 encoded X.509 (.CER) e clique em Next.

- Selecione o caminho para exportar o arquivo .CER e clique em Next.

- Clique em Finish para concluir a exportação. Uma mensagem de confirmação “The export was successful.” será exibida se tudo estiver correto.

- Clique com o botão direito no certificado recém gerado, selecione All Tasks → Export.

-

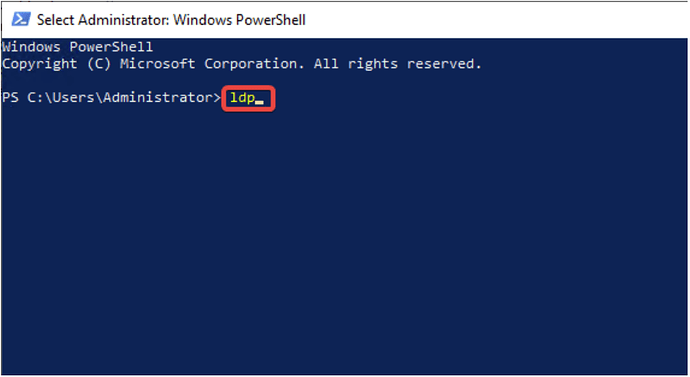

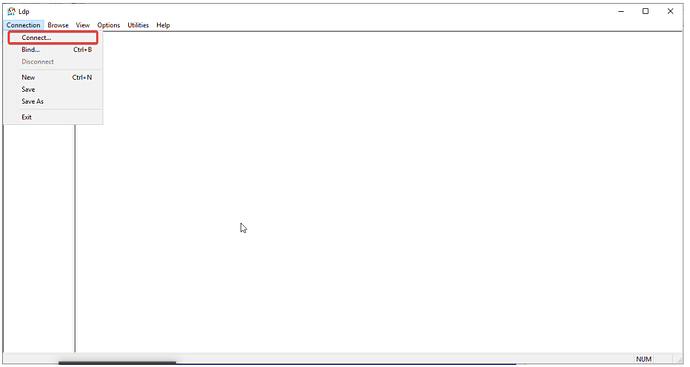

Teste da Conexão com LDAPS:

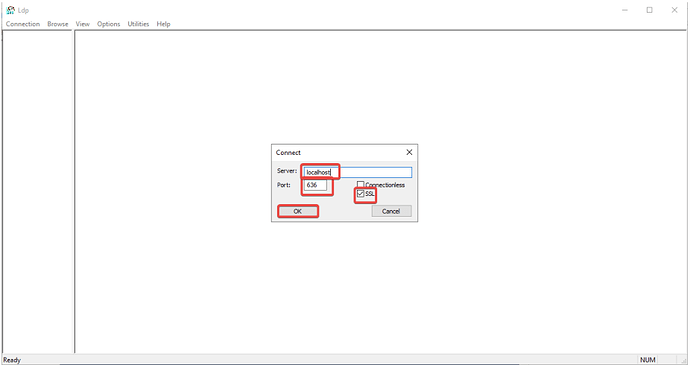

- Abra o PowerShell com privilégios de administrador e digite o comando ‘ldp’, pressionando Enter.

- Na nova janela, vá para Connection → Connect….

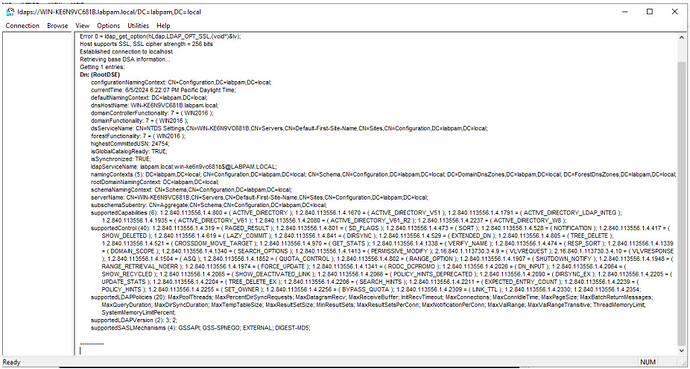

- Informe o host, a porta 636, marque a opção SSL e clique em OK

. - Se a configuração estiver correta, um log de conexão ao servidor via LDAPS será exibido.

- Abra o PowerShell com privilégios de administrador e digite o comando ‘ldp’, pressionando Enter.

Após essas configurações você poderá configurar o LDAPS entre o servidor Windows Server AD DS e outras aplicações, como o senhasegura.